Die grundsätzliche Industrie 4.0 Idee, dass wir die gesamte Wertschöpfungskette von der Erzeugung bis zur Nutzung von Energie- und Materialströmen transparent abbilden können finde ich großartig. So hätte, beispielsweise im Energiesektor, der Kühlschrank jederzeit die Information, wie es gerade in der gesamten Energieversorgungssituation aussieht und auch andersherum hätten die Energieerzeuger und Verteiler dann eine genaue Information über die aktuelle Systemlast. Bezogen auf die industrielle Produktion verspricht die Industrie 4.0 Vision eine Zukunft, in der die Wertschöpfungskette von der Rohstoffgewinnung bis zur Nutzung des Endproduktes transparent miteinander verbunden sein kann.

Diese Vision bietet gerade in Hinblick auf die zur Erreichung eines 100% Erneuerbaren Energiekomplexes notwendige Flexibilisierung des gesamten Energiesystems unglaubliche Potentiale. Theoretisch könnte jede Maschine nicht nur aufgrund von theoretischen Produktionsanforderungen sondern auch anhand von aktuellen Strompreisinformationen gesteuert werden. Das hätte den Vorteil, dass die Industrie aber auch Haushalte ihre Potentiale für ein virtuellen Energiespeicher dem System automatisiert zur Verfügung stellen könnten.

Im Zuge meiner Arbeit an einem verteilten Lastmanagementsystem bin ich im Jahr 2016 aber auf das wichtige Grundproblem der Gewährleistung der Datensicherheit in einer vollvernetzten Welt gestoßen. Mit herkömmlichen, zentral gesteuerten Datenmanagementsystemen würden bei der Kommunikation von allen Zustandsdaten, die in Haushalten, Produktionsanlagen oder anderen Organisation anfallen auch alle Informationen zentral vorgehalten werden, was dem Datenmissbrauch Vorschub leisten würde.

Dazu habe ich dann im Namen der MioSol GmbH ein Gebrauchsmuster am Deutschen Patentamt für ein Verfahren beantragst, dass ich System-inhärentes Datenschutzsystem für intelligente Kommunikationssysteme genannt habe. Dieses kleine Patent mit der Nummer DE 202016000773 U1 stelle ich hier in Form des gewährten Antragstextes vor:

Zusammenfassung

Die Erfindung beschreibt ein Hardware und/oder Software-basiertes Datensicherheitssystem, welches so aufgebaut ist, dass sich der Wissenshorizont bezüglich der Informationen, die Rückschlüsse auf individuelles Verhalten oder Handeln eines Endnutzers in einem Datenkommunikationssystem, welches über ein hierarchisches Netz für die Lieferung von Diensten oder Waren organisiert ist, in Richtung der Datenzentrale des Dienstleiters oder Warenlieferanten verjüngt.

Dies wird dadurch ermöglicht, dass das System so organisiert ist, dass Rechenoperationen und Datenauswertungen so weit wie irgend möglich bereits auf unterstem Niveau des Endpunktes der Datenkette durchgeführt werden und durch die dortige Erzeugung von aggregierten Daten und/oder Steuerbefehlen an die nächst höhere Kommunikationsebene im Netz nur gefilterte Daten weitergegeben werden, so dass keine oder möglichst wenig Rückschlüsse auf das individuelle Verhalten der jeweils darunter liegenden Kommunikationsebene zugelassen werden.

Ein solches System realisiert eine systeminhärente Datensicherheit, der gegebenenfalls zusammen mit anderen Schutzsystemen arbeiten kann, jedoch unabhängig davon dem Benutzer ein geringes Maß an administrativem Aufwand abverlangt.

Im Einzelnen

Die Ausgangssituation

Nicht ohne Grund wird eine ständig wachsende Zahl an Prozessen über geeignete und sinnvolle Datenkommunikation netzübergreifend miteinander verknüpft. Effizienz, Wettbewerbsfähigkeit und technische Weiterentwicklung zur Automatisierung von Prozessen sind Motivation für solche Maßnahmen, die eine wichtige Grundlage für eine intelligentere und sichere Dienstleistungs- und Energieversorgung, zum Beispiel durch erneuerbare Energien, oder auch die intelligente Vernetzung von Produktionsprozessen in der Industrie legen.

Neben der Effizienzsteigerung ist ein weiterer guter Grund für eine Kommunikations-Vernetzung unterschiedlicher oder gleichartiger, individueller oder kommunaler Systeme, deren Zusammenarbeit zunächst einmal überhaupt zu ermöglichen, dadurch im nächsten Schritt neue Funktionalität durch Nutzung von Synergien zu generieren, und die Zusammenarbeit schließlich zu optimieren. Seit einigen Jahren sieht man diese Tendenz maßgeblich im Bereich der Energieinfrastruktur mit den so genannten „Smart Grids“ und jüngst im Bereich der Optimierung von industriellen Prozessen – unter dem Stichwort der „Industrie 4.0“.

Beim „Smart Grid“ werden die Prozesse zwischen Energieverbrauchern, der Steuerung der Stromnetze bis hin zur Kraftwerkssteuerung verknüpft, was viele Vorteile, wie zum Beispiel die Verknüpfung von Effizienz mit Flexibilität der Verfügbarkeit von Energie hat und damit das große Potential einer grundsätzlich effizienteren Bereitstellung und Nutzung von Energie birgt.

Auch der Ansatz „Industrie 4.0“ mit der Verknüpfung von industriellen Prozessen entlang der Wertschöpfungsketten über die Unternehmens- bzw. Werksgrenzen hinaus birgt viele Effizienz- und Kostensynergien und damit auch enorme Vorteile für Industrien, Verbraucher und Systembetreiber.

Die Ausgangsbasis für solche Ansätze ist die Erhebung möglichst vieler, teils sensibler Zustands- und Messdaten, die kontinuierlich in dafür geeigneten Datenbanken gesammelt werden müssen. Diese gesammelten Daten werden miteinander verknüpft und zu Ergebnissen bzw. Indikatoren verrechnet. Die Indikatoren wiederum werden genutzt um die vorher erhobenen Einzelprozesse zu steuern und zu regeln, damit im Gesamtsystem das gewollte Gleichgewicht von Energie- oder Produktströmen möglichst effizient erreicht werden kann.

Das zu lösende Problem

Ein systemimmanentes Problem dieser kommunikativ verbundenen Prozesse ist die Datensicherheit während der Datenübermittlung und der in den Datenbanken gesammelten Daten und damit die Sicherheit der legitimierten Nutzer bzw. Verbraucher. Hier liegt im Wesentlichen das zu lösende Problem, denn einerseits werden individuelle Daten für die Optimierung der Effizienz und Nutzungssicherheit benötigt, andererseits besteht genau hierin die Gefahr, dass diese individuelle Daten unerlaubter weise abgegriffen und danach dann auch missbraucht werden können.

In der Industrie 4.0 erleichtert ungenügende Datensicherheit zum Beispiel die Industriespionage und bei den Smart Grids gefährdet er die Privatsphäre der Endverbraucher.

Um Datenschutz zu realisieren gibt es bisher zwei grundsätzliche Ansätze, die auch gemeinsam eingesetzt werden können:

- Datensicherheit durch Verschlüsselung der Daten entlang der Kommunikationswege und in den Datenbanken

- Rechtliche und vertragliche Vorschriften zum Datenschutz und der Vertraulichkeit der verwendeten Daten

Beiden Ansätze ist gemein, dass diese mit der nötigen kriminellen Energie, juristischer bzw. legislativer Spitzfindigkeit oder entsprechenden Entschlüsselungstechnologien ausgehebelt werden können.

Der Lösungsansatz

Die Lösung ist ein auf dem Subsidiaritätsprinzip basierendes Informationssystem mit einem systemisch inhärente Datensicherheit, was für die Anwendung in der Sicherheit bei der Datenerhebung neu ist und deshalb geschützt werden soll. Dieser neuartige Schutz kann unter Umständen auch gemeinsam mit den beiden oben genannten Sicherheitsmechanismen genutzt werden.

Subsisiaritätsprinzip meint in diesem Zusammenhang, dass alle Rechenoperationen oder Dateninterpretationen soweit irgend möglich in einer jeweils untersten oder möglichst niedrigen Informations- oder Datenverarbeitung- und/oder Datenerhebungs-Ebene durchgeführt werden. Ausschließlich Rechenoperationen oder Dateninterpretationen, die Informationen benötigen, die in der untersten oder einer der jeweils anderen unteren Ebene nicht verfügbar sind, werden in der oder einer nächst höheren Ebene durchgeführt.

Verdeutlichung des Verfahrens anhand SmartGrids

Im Folgenden wird das Verfahren anhand des „SmartGrid“ weiter beleuchtet. Analog ist dieses Verfahren auch für den Berich der „Industrie 4.0“ anwendbar und deshalb zu schützen.

In einem Smart Grid wäre die unterste Ebene der direkte Energieverbraucher wie zum Beispiel ein Kühlschrank, die nächst höhere Ebene wäre der Hausanschlußkasten für die Regelung der Stromversorgung. Die höchste Ebene in diesem Beispiel wäre die Leitstelle des Übertragungsnetzbetreibers.

Wenn die Aggregation von Zustands- oder Messdaten und die inkrementelle Datenhaltung jeweils auf der niedrigst möglichen Ebene erfolgt, dann müssen weniger Daten auf unsicheren Wegen auf andere Ebenen transportiert werden. Weitgehend werden nur Daten übermittelt, die in einer bestimmten Ebene bereits zu aggregierten Daten zusammengefasst sind und die entsprechend weniger Rückschluss in der nächsten Ebene auf die den aggregierten Daten zugrundeliegenden individuellen Daten zulassen.

Wenn dieser Mechanismus über mehrere Ebenen hinweg ausgeführt wird, dann wird es für eine ungewollte oder unzulässige Datensammlung immer aufwändiger sein, anhand der jeweils übergebenen aggregierten Daten Rückschlüsse auf das individuelle Verhalten des Verbrauchers zu ziehen. Da in der jeweiligen übergeordneten Datenebene somit nach Möglichkeit keine individuellen Daten mehr vorhanden sind, sondern diese nur noch aus gefilterten Daten oder nach Möglichkeit reinen Steuerbefehlen bestehen, die in den folgenden Datenebenen weiterverarbeitet werden, wird eine zentrale Datenhaltung weitgehend überflüssig, die es lohnenswert machen würde angegriffen zu werden. Damit wird bereits systemisch einem rein abgreifenden Datenmissbrauch vorgebeugt.

Ein zusätzlicher Vorteil dieser subsidiären Kommunikations- und Rechenarchitektur ist, dass einerseits weniger Kommunikations-Bandbreite benötigt wird, was Energie, Kosten und Zeit spart und den weiteren Vorteil hat, dass das Gesamtsystem durch die vermiedenen Kommunikationslatenzen schneller reagieren kann.

Durch die vorgeschlagene Lösung lassen sich alle Vorteile einer zukunftsweisenden, wissensbasierten und mit aktuellen Informationen realisierbaren effizienten Infrastruktur - „Smart-Infrastructure“ - ohne den Verlust der dafür notwendigen Funktionen bei weitgehend systeminhärente Datensicherheit realisieren ohne dass der Endbenutzer einen großen Aufwand damit hat, entsprechende externe Sicherheitssysteme implementieren, pflegen und administrieren zu müssen.

Im Smart Grid Bereich geht es darum, die Nachfrage von Strom mit der Produktion von Strom zu synchronisieren und zu optimieren. Wenn zu wenig Strom zu einer Zeit (1/4 Stunden Zeitscheiben) verfügbar ist, bestehen zwei Lenkungsmöglichkeiten. Entweder kann mehr Strom produziert werden oder weniger Strom verbraucht werden.

Realisiert werden soll dieses Smart Grid in Zukunft durch „Echtzeitsynchronisierung“ über kommunikationsfähige Stromzähler, Geräte und Kraftwerke. Intelligente Wasserzähler, Gaszähler oder Datenbanken für den Inhalt von Kühlschränken oder Kühltruhen könnten in Zukunft folgen, da auch Wasser, Gas und Lebensmittel, so wie Strom, zu einer kostbaren Ressourcen werden, deren Verfügbarkeit und Nutzung künftig intelligenter und effizienter als bisher organisiert und verteilt werden könnten.

Bisherige SmartGrid Ansätze

In dem bisherigen Smart Grid System werden die Daten aller Produzenten und Verbraucher von einer Zentrale eingesammelt, die meistens beim zuständigen Energieversorger oder Netzbetreiber angesiedelt ist. Daraufhin berechnet die Zentrale die möglichen Steuerungsoptionen und kommuniziert das Ergebnis dieser Berechnung als Steuerungsbefehl an den Verbraucher, der ganz oder teilweise abgeschaltet werden soll oder an dasjenige Kraftwerk, welches mehr Energie produzieren soll.

Angenommen in einem Haushalt ist eine Kühltruhe vorhanden, die zeitweise für 15 Minuten ausgeschaltet werden kann, ohne dass deren Inhalt Schaden nimmt. Der Energieversorger würde über den „intelligenten“ Stromzähler im Haushalt durch kontinuierliche Datenabfrage wissen, dass die Kühltruhe gerade eingeschaltet ist, aber noch oder bereits kalt genug ist, dass eine Abschaltung für 15 Minuten durchgeführt werden kann, ohne dass die Temperatur der Truhe unter einen kritischen Wert fallen würde.

Daraufhin kann der Energieversorger der Kühltruhe die Information mitteilen, dass diese sich für die nächsten 15 Minuten ausschalten soll. Diese schaltet aus und kommuniziert diesen Zustand dann wieder über die oben beschriebenen Kommunikationswege an die Zentrale. Die Zentrale sorgt schließlich dafür, dass die Truhe nach dem Ablauf der 15 Minuten wieder eingeschaltet wird.

Die Konsequenz ist, dass viele explizite Zustands- bzw. Verbrauchsdaten über den aktuellen Energieverbrauch eines jeden einzelnen Haushalts einerseits permanent durch den öffentlichen, ungeschützten Raum kommuniziert werden und andererseits permanent an zentraler Stelle speicherbar und verfügbar sind.

Angenommen, ein Einbrecher will wissen, ob oder wann jemand zuhause ist und wann die Bewohner ihre Wohnung verlassen. In diesem Fall müsste er lediglich die gleichen Kommunikationswege und Datenbanken anzapfen, welche die Daten vom Energieversorger über das derzeitige Verbrauchsverhalten des Haushalts zum Beispiel in diesem Fall über den Verbrauch von „Licht“ verarbeiten bzw. speichern, um die gewünschte Informationen über das Verhaltensmuster der betreffenden Bewohner zu bekommen und den geeigneten Zeitpunkt für einen erfolgreichen Einbruch zu ermitteln.

Mit legislativen Verboten oder dem Versuch der Verschlüsselung ist dem nur unzureichend beizukommen, wie man beispielsweise an den Hackerangriffen auf die Datenbanken der Deutschen Gesundheitsministerien erkennen kann.

Die Gewährleistung des gesetzlich vorgeschriebenen Schutzes der Privatsphäre für legale Anwendungen wird, wenn überhaupt, nur entsprechend aufwendig und teuer zu realisieren sein. Für den privaten Endverbraucher mit eigenen Endverbrauchersystemen, beispielsweise einer intelligenten Stromversorgungssteuerung werden sie de facto unmöglich.

Gleiche Möglichkeiten, aber mit dem hier vorgeschlagenen dezentralen, subsidiär organisierten wissensbasierten Datensystem realisiert

Spielt man das gleiche Szenario in einem dezentralen, subsidiär organisierten wissensbasierten Datensystem durch, kommt man zu einem grundsätzlich anderen Ergebnis.

Subsidiarität meint in diesem Zusammenhang, dass die Intelligenz in der Form organisiert wird, dass sie möglichst lokal bleibt, so dass jeder Kommunikationsknoten inkl. der genannten Kühltruhe die notwendigen Rechenoperationen selbst durchführt, ohne die benötigten Daten weitergeben zu müssen. Die Rechenoperationen kann der Verbraucher mit den ihm zur Verfügung stehenden Informationen selbst errechnen und nur solche Datenverarbeitungsoperationen, für die Informationen notwendig sind, die der untersten Ebene oder einer unteren Ebene nicht zur Verfügung stehen, werden auf der nächst höheren Ebene durchgeführt.

Das System möchte also, wie oben beschrieben, die Effizienzpotenziale der Kühltruhe nutzen. In der Zentrale zeichnet sich - auch wie oben beschrieben - eine Verknappung des verfügbaren Stroms ab. Mit dem neuen Verfahren würde die Zentrale an alle Kommunikationsknoten gleichzeitig, also auch an die unterste Ebene – in diesem Fall die Kühltruhe - die Frage aussenden, ob Potential zur Verbrauchsreduzierung vorhanden ist.

Die Kühltruhe berechnet jetzt selber, ob sie noch kalt genug ist, um sich für die nächsten 15 Minuten abzuschalten, ohne dass der Inhalt Schaden nimmt.

Sollte unsere Kühltruhe keine Möglichkeit dazu sehen, bleibt sie einfach inaktiv, entsprechend werden keine Zustandsdaten kommuniziert. Sollte sie aber abschalten können, dann meldet sie nur die Informationen an die Zentrale wann und wie lange sie ausgeschaltet bleibt.

Die Zentrale hat auf diese Weise keine Möglichkeiten kontinuierliche Zustandsdaten der Kühltruhe zu erheben, um damit das Verbraucherverhalten in Bezug auf die Benutzung der Kühltruhe zu erheben.

Gleiches gilt entsprechend für weitere Verbrauchsinformationen, beispielsweise dem Stromverbrauch für Beleuchtung, der einem Einbrecher Daten liefert, wann der Nutzer Strom für den Einsatz von Licht oder sonstige Stromverbraucher benötigt, die Rückschlüsse über die Anwesenheit oder Abwesenheit oder Schlafgewohnheiten des Endbenutzers geben würde.

Trotzdem ist es, wie in dem bisherigen System möglich, dass das gezielte Abschalten der Kühltruhe oder anderer Stromverbraucher genutzt werden kann, um die Energieversorgung effizienter zu gestalten.

Durch dieses Verfahren, die Verbraucher- oder Nutzerdaten auf der jeweils niedrigsten Kommunikationsebene zu halten, entsprechende aggregierten Daten oder Steuerbefehle weitgehend ohne Datenkommunikation zu berechnen und diese aktiv der nächst höheren Kommunikationsebene nur durch aggregierte Daten von gesammelten und entsprechend gefilterten Informationen weiterzugeben, wird systemimmanent unterstützt, dass keine Verbrauchsprofile in der nächst höheren Ebene auftauchen, welche Rückschlüsse auf das Verbrauchs- bzw. Produktionsverhalten schließen lassen würden. Dementsprechend hoch ist die Datensicherheit. Ein unzulässiger Angriff, wenn ein unbefugter oder unberechtigter Dritter Verbraucherdaten erheben wollte wäre in diesem Fall deutlich erschwert.

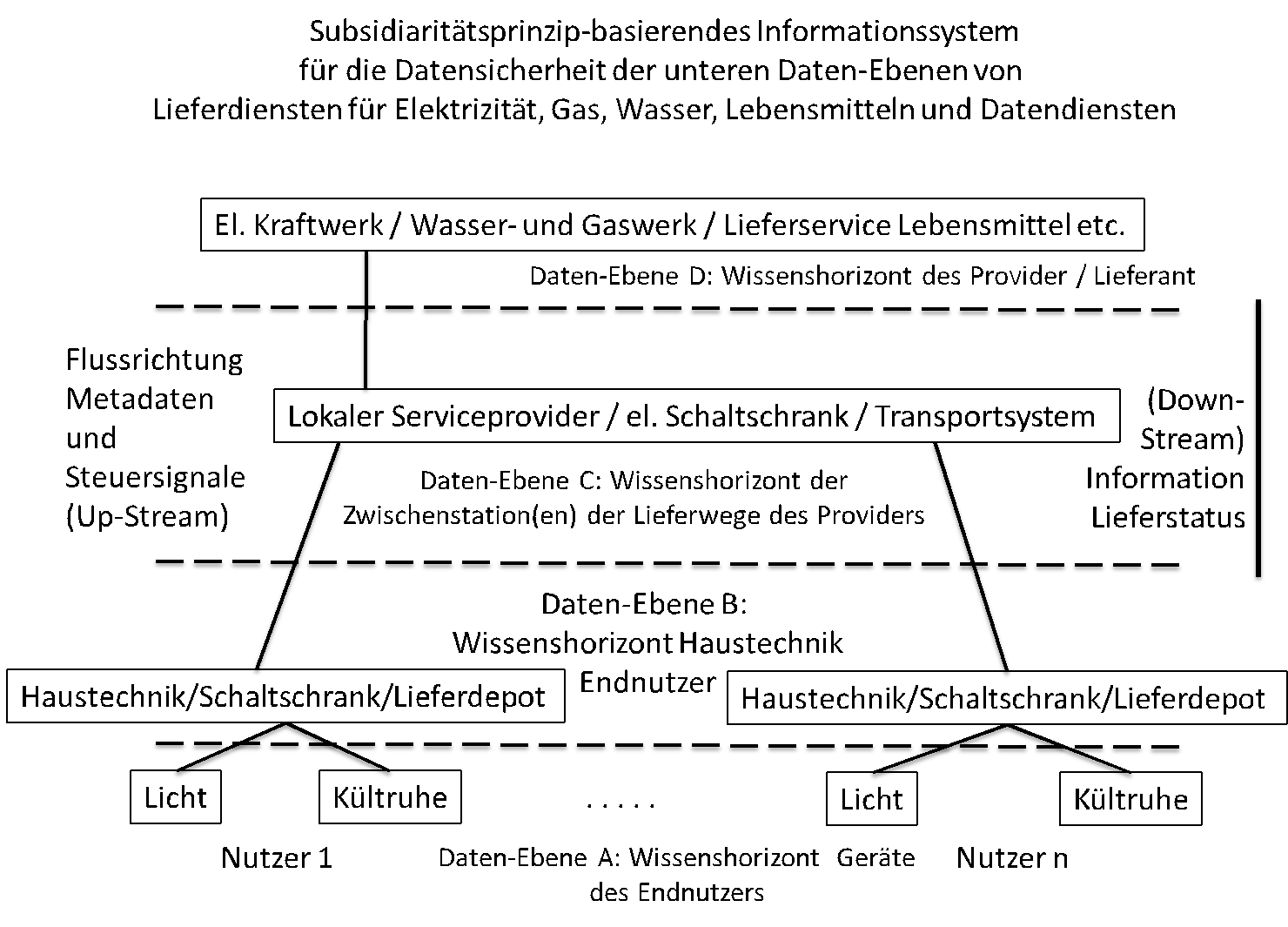

Eine der vielen möglichen Ausführungsformen dieses auf dem Subsidiaritätsprinzip basierenden Informationssystems wird in der oben beschriebenen Zeichnung dargestellt. Jede Datenebene besitzt intelligente computerbasierte Steuergeräte, welche sich unter Kontrolle des Endbenutzers befinden und entsprechend Passwort-geschützt sind.

Weitere Einsatzbereiche

Weitere Ausführungen und Dienstleistungen sind für die Lieferung, den Verbrauch und/oder weiteren Zustandsinformationen von Elektrizität, Gas, Wasser, Lebensmitteln, Gütern aller Art, eigener Stromproduktion beispielsweise durch Photovoltaikanlagen oder Blockheizkraftwerke und industriellen Prozessinformationen denkbar.

Die unterste Ebene ist die Ebene der technischen Einrichtungen wie interne Stromverteilung für Licht, Kühlschrank, Kühlstruhe, Kaffeeautomat, Musikeinrichtungen, sowie die Wasser- und Gaseinspeisung und verschließbaren Liefereinrichtungen wie Postkasten, gekühltem Kasten für die Anlieferung von Lebensmitteln und sonstigen Endverbrauchern wie Computer, WLAN-Netzwerken und Fernsehgeräten, Produktionsmaschinen etc.

Die nächst höhere Ebene ist die Schnittstelle zu den Lieferdiensten wie Stromzähler, Wasserzähler, Netzwerkanschluss zum öffentlichen Netz und zum Telekommunikationsprovider, sowie der intern und extern kontrollierbare Zugang zu einem oder mehreren Anlieferungskästen für Waren, falls der Endbenutzer nicht zu Hause ist.

Dieses System gibt in die Kommunikationsebenen in Richtung Provider nur solche Daten in Form von aggregierten Daten oder Steuerbefehlen weiter, die keine Rückschlüsse auf Verbrauchsprofile und Verbrauchsverhalten zulassen.

In die andere Kommunikationsrichtung wird jede Datenebene des Systems des Endbenutzers mit Daten der Verfügbarkeit von zu liefernder Leistung oder Lieferstatus-Informationen versorgt, um selbsttätig entscheiden zu können, ob temporär abgeschaltet werden kann, oder nur nach Bedarf eingeschaltet werden kann.

Eine Datensicherheit wird entsprechend dadurch unterstützt, dass die meisten Haushalts-Endgeräte wie Kühlschränke, Koch-Herde, Heizungen und Musikanlagen selbst intelligente computergesteuerte Systeme sind, die - sofern Sie mit einem Subsidiaritätsprinzip-basierenden Informationssystem für die Datensicherheit ausgestattet sind – nur gefilterte Meta-Daten an die Hausversorgung weitergeben müssen um das Funktionieren des Gesamtsystems zu ermöglichen.

Im Patent formulierte Ansprüche

- Datensicherheitssystem für Kommunikations-Netze, bestehend aus Hardware oder Software oder einer Kombination vom beidem, wobei das System aus mehreren Kommunikations-Ebenen oder Datenerhebungs-Ebenen besteht und wobei innerhalb dieser Kommunikationsebenen Dienstleistungen, wie Energieträger in Form von Strom, Gas oder Warmwasser, Datendienste, Warenlieferungsdienste oder industrielle Produktionsprozesse gesteuert und geregelt an einen Benutzer geliefert oder zur Verfügung gestellt werden, dadurch gekennzeichnet, dass der Wissenshorizont der jeweils unter einer bestimmten Kommunikationsschicht liegenden Kommunikationsschicht grösser ist, als der Wissenshorizont der jeweils übergeordneten Schicht im Sinne einer sich in Richtung des Dienstleisters oder Lieferanten verkleinernden Wissenshorizontes.

- Datensicherheitssystem nach Anspruch 1, dadurch gekennzeichnet, dass das System zusammen mit herkömmlichen Datensicherheitssystemen kombiniert wird.

- Datensicherheitssystem nach einem der Ansprüche 1 und 2, dadurch gekennzeichnet, dass eine jeweils untere Kommunikationsebene in Richtung Dienstleister oder Lieferant aus individuellen Daten generierte aggregierten Daten oder Steuerbefehle an die höchst höhere Ebene oder die nächst-höheren Ebenen weitergibt.

- Datensicherheitssystem nach Anspruch 1 bis 3, dadurch gekennzeichnet, dass die Individual-Daten der untersten Ebene durch ein Benutzer-Passwort geschützt sind, welches nur der Benutzer kennt bzw. von diesem generiert werden kann.

- Datensicherheitssystem nach Anspruch 4, dadurch gekennzeichnet, dass die Individual-Daten der untersten Ebene durch den Benutzer jederzeit gelöscht werden können.

- Datensicherheitssystem nach Anspruch 1 bis 4, dadurch gekennzeichnet, dass der Dienstleister oder Lieferant dem Benutzer Dienstleistungs-Zustandsdaten oder Daten über zu erfolgende Lieferungen von Waren oder Diensten zurücksendet.

- Datensicherheitssystem nach Anspruch 1 bis 6, dadurch gekennzeichnet, dass die Informations- oder Liefer-Schnittstelle zwischen Dienstleister bzw. Lieferant und dem Benutzer aus mehreren gerätetechnischen Kommunikationssystemen besteht, wobei alle dieser Systeme bis auf eines sich ausschließlich unter der Kontrolle des Endbenutzers befindet.